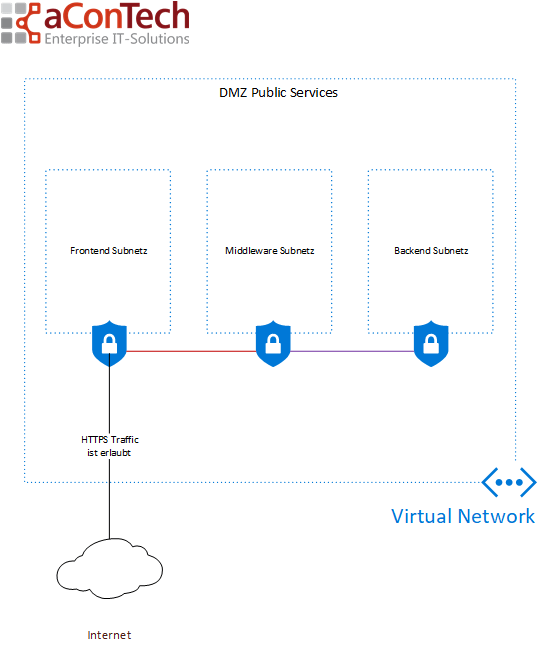

Was ist eine DMZ? Eine Demilitarisierte Zone ist ein Netzbereich, der mit Hilfe von einer oder mehrerer Firewalls von anderen Netzbereichen abgetrennt ist. Ziel ist es Sicherheit dadurch zu schaffen, dass die Netzsegmente voneinander isoliert werden. So kann beispielsweise der Zugriff aus dem Internet auf die Webserver zugelassen werden, wohingegen ein Zugriff auf die dahinterliegende Datenbank und Middleware verboten wird. Auf diese Art lassen sich öffentliche und nicht-öffentliche Dienste in verschiedene Sicherheitszonen unterteilen und auf Seiten des Netzwerks voneinander abtrennen.

Wie im Schaubild zu sehen, ist der Zugriff auf den HTTPS Port 443 aus dem Internet auf das Frontend Subnetz möglich, wohingegen ein Zugriff auf die Subnetze für die Middleware und das Backend nicht möglich sind.

UMSETZUNG DES DMZ MODELLS IN AZURE

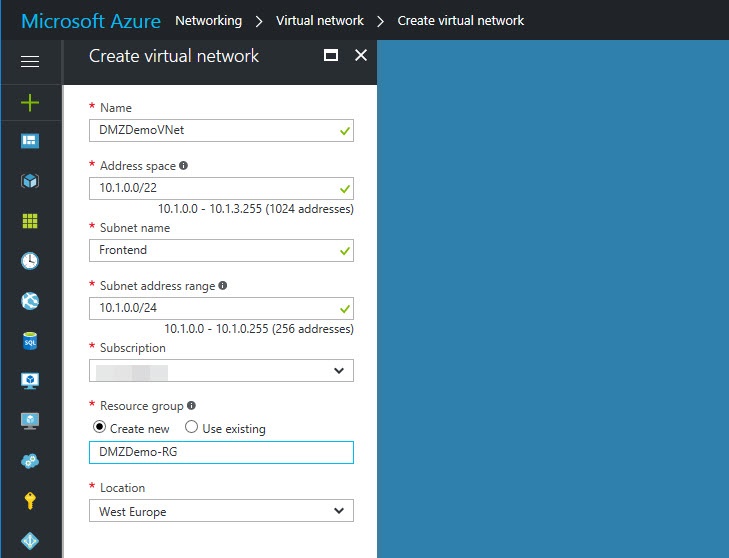

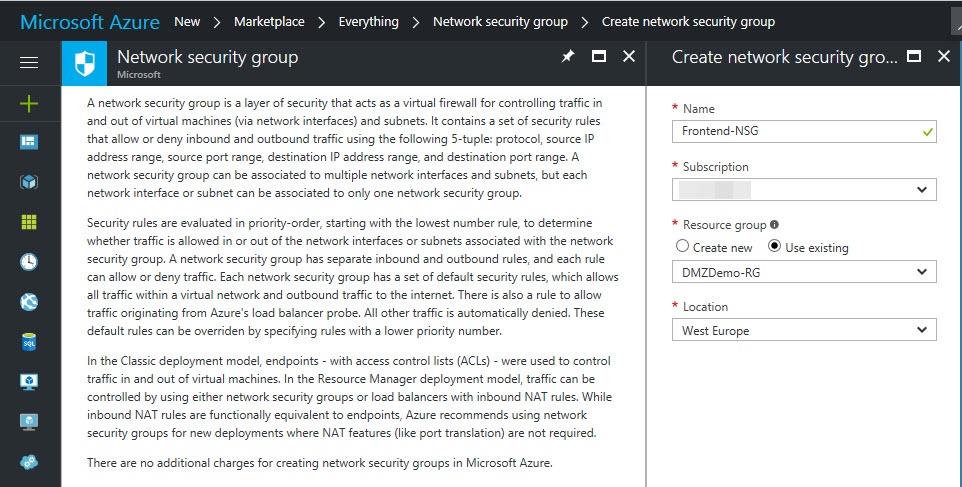

Wenn wir dieses Modell in Azure umsetzen möchten, dann müssen wir auf unterschiedliche Komponenten zurückgreifen, abhängig davon, welchen Grad an Sicherheit wir erreichen möchten. Genügt eine Abgrenzung auf Layer 4 (Transport) des OSI-Modell aus, dann können wir mit den Bordmitteln von Azure, den sogenannten Network Security Groups (NSG) bzw. Netzwerk Sicherheitsgruppen arbeiten. Wenn bspw. ein IDS/IPS (Intrusion Detection System bzw. Intrusion Prevention System) eingesetzt werden soll, dann muss man auf einen der zahlreichen Network Security Appliance Anbietern aus dem Azure Marketplace zurückgegriffen werden. Mit solchen Appliances lassen sich auch die darüber liegenden OSI-Layer bedienen. Das soll aber in diesem Artikel nicht behandelt werden.

Hier nun die einzelnen Schritte wie das Konstrukt im Azure Protal konfiguriert werden kann.

2. Anlegen der Subnetze

3. Anlegen von NSG’s

4. Definition von Regeln

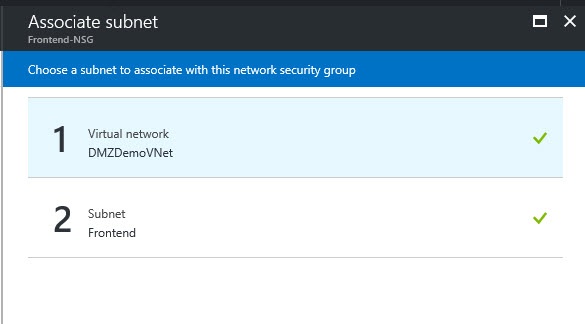

5. Zuweisung an ein Subnetz

Diese Schritte führt man für alle Subnetze durch bis man alle Netzbereiche voneinander abgetrennt hat. Das ist nur ein Beispiel, wie man ein virtuelles Netzwerk in Azure mit Hilfe der Bordmittel auf Basis von Quellen, Zielen und TCP/UDP Ports von anderen Bereichen isolieren kann.

Selbstverständlich lässt sich ein komplexes Regelwerk nicht ganz einfach im Portal abbilden. Hier kommen dann PowerShell, oder ARM Templates ins Spiel, mit deren Hilfe sich Anpassungen auf Skriptebene durchführen lassen.

FAZIT

Wie Sie sehen ist es mit der richtigen Planung gar kein Problem Netzwerk Sicherheit in Azure umzusetzen. Im eigenen Rechenzentrum muss eine Sicherheitsstrategie ebenso definiert und umgesetzt werden. Das trifft auf kleine Beispiele wie hier, aber genauso auf große Netzwerkumgebungen, die sich über verteilte Standorte erstrecken zu. Benötigen Sie Unterstützung bei Ihrer Netzwerkplanung für die Cloud? Dann kommen Sie auf die Azure Experten von aConTech zu. Wir freuen uns auf Ihre Anfrage.

Was this helpful?

0 / 0